¡Únase a nosotros en SASE Summit de Netskope, llegando a una ciudad cerca de usted! Regístrese ahora

- Productos

- ProductosServicio de seguridad Productos Edge

Protéjase contra las amenazas avanzadas y en la nube y salvaguarde los datos en todos los vectores.

Todos los productosLa plataforma del futuro es NetskopeIntelligent Security Service Edge (SSE), Cloud Access Security Broker (CASB), Cloud Firewall, Next Generation Secure Web Gateway (SWG) y Private Access for ZTNA integrados de forma nativa en una única solución para ayudar a todas las empresas en su camino hacia el Servicio de acceso seguro Arquitectura perimetral (SASE).

- Security service edge (SSE)

- Next Gen Secure Web Gateway (SWG)

- Cloud Access Security Broker (CASB)

- Private Access para ZTNA

- Seguridad de la nube pública

- Analítica avanzada

- Cloud Firewall

- Prevención de pérdida de datos (DLP)

- Cloud Exchange

- Remote Browser Isolation

- SaaS Security Posture Management

- IoT Security

- ProductosBorderless SD-WAN

Proporcione con confianza un acceso seguro y de alto rendimiento a cada usuario remoto, dispositivo, sitio y nube.

Read the articleBorderless SD-WAN: el comienzo de la nueva era de la empresa sin fronterasNetskope Borderless SD-WAN offers an architecture that converges zero trust principles and assured application performance to provide unprecedented secure, high-performance connectivity for every site, cloud, remote user, and IoT device.

- Borderless SD-WAN

- SD-WAN seguro

- Endpoint SD-WAN

- Micro Branch

- WAN inalámbrica

- Multi-cloud networking

- Acceso inteligente IoT

- Plataforma

- PlataformaNewEdge

NewEdge is the world’s largest, highest-performing security private cloud.

Más información sobre NewEdgeEmbrace a Secure Access Service Edge (SASE) architectureNetskope NewEdge is the world’s largest, highest-performing security private cloud and provides customers with unparalleled service coverage, performance and resilience.

- PlataformaCloud Security Platform

Visibilidad inigualable y protección contra amenazas y datos en tiempo real en la nube privada de seguridad más grande del mundo.

Obtenga el whitepaperTu red del mañanaPlan your path toward a faster, more secure, and more resilient network designed for the applications and users that you support.

- PlataformaPartners tecnológicos e integraciones

Netskope partners with the strongest companies in enterprise technology.

Learn about Cloud ExchangeNetskope Cloud ExchangeCloud Exchange (CE) de Netskope ofrece a sus clientes herramientas de integración eficaces para que saquen partido a su inversión en estrategias de seguridad.

- Soluciones

- SolucionesTransformación de la red

Logre agilidad y eficiencia a través de la transformación digital.

Go to Solutions OverviewMás información sobre NewEdgeCambie a los servicios de seguridad en la nube líderes del mercado con una latencia mínima y una alta fiabilidad. - SolucionesModernización de la seguridad

Enfrente los desafíos de seguridad de hoy y de mañana.

Descubra cómo aseguramos el uso generativo de IAHabilite de forma segura el uso de aplicaciones de IA generativa con control de acceso a aplicaciones, capacitación de usuarios en tiempo real y la mejor protección de datos de su clase.- Riesgo interno

- Protección Avanzada contra Amenazas

- Protección de datos

- Trabajo híbrido

- Garantizar la conformidad en la nube

- Reemplazar VPN

- Habilite de forma segura ChatGPT y IA generativa

- Protección de Aplicaciones Cloud Gestionadas

- Protección de Aplicaciones Cloud No Gestionadas

- AWS, Azure y GCP

- SolucionesMarcos

Adopte los marcos regulatorios que dan forma a la ciberseguridad.

Go to Solutions OverviewLearn about Zero TrustSoluciones de confianza cero para implementaciones de SSE y SASE - SolucionesGobierno e Industrias

Netskope ayuda a las agencias y empresas más grandes del mundo a asegurar su viaje a la nube.

Learn about Industry SolutionsNetskope hace posible un proceso seguro, rápido y con inteligencia cloud para la adopción de los servicios en la nube, las aplicaciones y la infraestructura de nube pública.- Servicios Financieros y Seguros

- Salud

- Alta tecnología

- Instituciones de educación superior

- Educación primaria y secundaria

- Legal

- Fabricación

- Sector público

- Retail y Hostelería

- Empresas de servicios

- Utilities

- Clientes

- ClientesNuestros clientes

Netskope da servicio a más de 2.000 clientes en todo el mundo, entre los que se encuentran más de 25 de las 100 empresas de Fortune

ClientesVer nuestros clientesAyudamos a nuestros clientes a estar preparados para cualquier situación - ClientesSoluciones para clientes

Le apoyamos en cada paso del camino, garantizando su éxito con Netskope.

Learn about Professional ServicesEl talentoso y experimentado equipo de servicios profesionales de Netskope proporciona un enfoque prescriptivo para su exitosa implementación.- Servicios Profesionales

- Satisfacción de los Clientes

- Soporte técnico

- Socios en la prestación de servicios

- Comunidad de clientes

- Documentación del producto

- Support Portal

- Trust Portal

- ClientesFormación y certificación

La formación de Netskope le ayudará a convertirse en un experto en seguridad en la nube.

Learn about Training and CertificationsAsegure su viaje de transformación digital y aproveche al máximo sus aplicaciones en la nube, web y privadas con la capacitación de Netskope.- Formación técnica en línea de introducción a Netskope Security Cloud

- Operación y administración de Netskope Security Cloud (NSCO&A)

- Implementación e integración de Netskope Security Cloud (NSCI&I)

- Programa de certificación en seguridad para la nube de Netskope

- Recursos

- RecursosRecursos

Obtenga más información sobre cómo Netskope puede ayudarle a proteger su viaje hacia la nube.

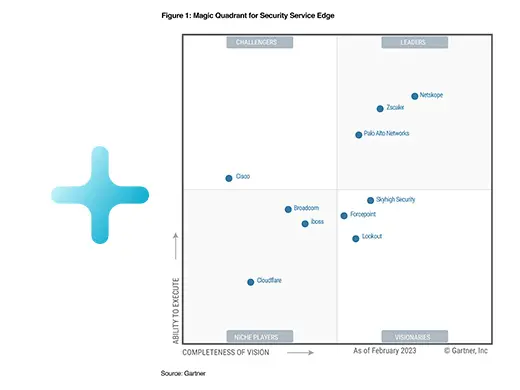

Reproducir el pódcastPodcast Security VisionariesEpisodio de bonificación 2: El cuadrante mágico para SSE y obtener SASE correctamente

Mike y Steve analizan el Gartner® Magic Quadrant™ para Security Service Edge (SSE), el posicionamiento de Netskope y cómo el clima económico actual afectará el viaje de SASE. - RecursosBlog

Descubra cómo Netskope permite la transformación de la seguridad y las redes a través del servicio de seguridad (SSE).

Lea el blogLea el blogÚltimos blogsCómo Netskope puede habilitar el viaje de Zero Trust y SASE a través de las capacidades del borde del servicio de seguridad (SSE).

- RecursosEventos & Workshops

Manténgase a la vanguardia de las últimas tendencias de seguridad y conéctese con sus pares.

Más informaciónCumbre Netskope SASEAdopte SASE y transforme su organización con información de los principales expertos en seguridad e infraestructura.

- RecursosSeguridad definida

Todo lo que necesitas saber en nuestra enciclopedia de ciberseguridad.

Learn about Security Service Edge¿Qué es Security Service Edge (SSE)?Explore el lado de la seguridad de SASE, el futuro de la red y la protección en la nube.

- Descripción general de la seguridad definida

- ¿Qué es SASE?

- ¿Qué es Security Service Edge (SSE)?

- ¿Qué es un Cloud Access Security Broker (CASB)?

- ¿Qué es la seguridad Zero Trust?

- ¿Qué es Next Generation Secure Web Gateway (SWG)?

- ¿Qué es Data Loss Prevention (DLP)?

- ¿Qué es SD-WAN?

- What is Generative AI?

- ¿Qué es Remote Browser Isolation?

- ¿Qué es SSPM?

- Empresa

- EmpresaEmpresa

Le ayudamos a mantenerse a la vanguardia de los desafíos de seguridad de la nube, los datos y la red.

Descubra másApoyar la sostenibilidad a través de la seguridad de los datosNetskope se enorgullece de participar en Vision 2045: una iniciativa destinada a crear conciencia sobre el papel de la industria privada en la sostenibilidad.

- EmpresaPor qué Netskope

La transformación de la nube y el trabajo desde cualquier lugar han cambiado la forma en que debe funcionar la seguridad.

Obtenga el informeLa más Alta en Ejecución. Más Avanzada en Visión.Netskope ha sido reconocido como Líder en el Gartner® Magic Quadrant™ de 2023 en SSE.

- EmpresaLiderazgo

Nuestro equipo de liderazgo está firmemente comprometido a hacer todo lo necesario para que nuestros clientes tengan éxito.

Conozca a nuestro equipoPensadores, constructores, soñadores, innovadores. Juntos, ofrecemos soluciones de seguridad en la nube de vanguardia para ayudar a nuestros clientes a proteger sus datos y usuarios. - EmpresaPartners

Nos asociamos con líderes en seguridad para ayudarlo a asegurar su viaje a la nube.

Learn about Netskope PartnersLa estrategia de venta centrada en el partner de Netskope permite a nuestros canales maximizar su expansión y rentabilidad y, al mismo tiempo, transformar la seguridad de su empresa.

- Servicio de seguridad Productos Edge

Protéjase contra las amenazas avanzadas y en la nube y salvaguarde los datos en todos los vectores.

- Borderless SD-WAN

Proporcione con confianza un acceso seguro y de alto rendimiento a cada usuario remoto, dispositivo, sitio y nube.

- Security service edge (SSE)

- Next Gen Secure Web Gateway (SWG)

- Cloud Access Security Broker (CASB)

- Private Access para ZTNA

- Seguridad de la nube pública

- Analítica avanzada

- Cloud Firewall

- Prevención de pérdida de datos (DLP)

- Cloud Exchange

- Remote Browser Isolation

- SaaS Security Posture Management

- IoT Security

Intelligent Security Service Edge (SSE), Cloud Access Security Broker (CASB), Cloud Firewall, Next Generation Secure Web Gateway (SWG) y Private Access for ZTNA integrados de forma nativa en una única solución para ayudar a todas las empresas en su camino hacia el Servicio de acceso seguro Arquitectura perimetral (SASE).

Todos los productos

Netskope Borderless SD-WAN offers an architecture that converges zero trust principles and assured application performance to provide unprecedented secure, high-performance connectivity for every site, cloud, remote user, and IoT device.

Read the article

- NewEdge

NewEdge is the world’s largest, highest-performing security private cloud.

- Cloud Security Platform

Visibilidad inigualable y protección contra amenazas y datos en tiempo real en la nube privada de seguridad más grande del mundo.

- Partners tecnológicos e integraciones

Netskope partners with the strongest companies in enterprise technology.

Netskope NewEdge is the world’s largest, highest-performing security private cloud and provides customers with unparalleled service coverage, performance and resilience.

Más información sobre NewEdge

Plan your path toward a faster, more secure, and more resilient network designed for the applications and users that you support.

Obtenga el whitepaper

Cloud Exchange (CE) de Netskope ofrece a sus clientes herramientas de integración eficaces para que saquen partido a su inversión en estrategias de seguridad.

Learn about Cloud Exchange

- Transformación de la red

Logre agilidad y eficiencia a través de la transformación digital.

- Modernización de la seguridad

Enfrente los desafíos de seguridad de hoy y de mañana.

- Marcos

Adopte los marcos regulatorios que dan forma a la ciberseguridad.

- Gobierno e Industrias

Netskope ayuda a las agencias y empresas más grandes del mundo a asegurar su viaje a la nube.

- Riesgo interno

- Protección Avanzada contra Amenazas

- Protección de datos

- Trabajo híbrido

- Garantizar la conformidad en la nube

- Reemplazar VPN

- Habilite de forma segura ChatGPT y IA generativa

- Protección de Aplicaciones Cloud Gestionadas

- Protección de Aplicaciones Cloud No Gestionadas

- AWS, Azure y GCP

- Nuestros clientes

Netskope da servicio a más de 2.000 clientes en todo el mundo, entre los que se encuentran más de 25 de las 100 empresas de Fortune

- Soluciones para clientes

Le apoyamos en cada paso del camino, garantizando su éxito con Netskope.

- Formación y certificación

La formación de Netskope le ayudará a convertirse en un experto en seguridad en la nube.

- Recursos

Obtenga más información sobre cómo Netskope puede ayudarle a proteger su viaje hacia la nube.

- Blog

Descubra cómo Netskope permite la transformación de la seguridad y las redes a través del servicio de seguridad (SSE).

- Eventos & Workshops

Manténgase a la vanguardia de las últimas tendencias de seguridad y conéctese con sus pares.

- Seguridad definida

Todo lo que necesitas saber en nuestra enciclopedia de ciberseguridad.

- Descripción general de la seguridad definida

- ¿Qué es SASE?

- ¿Qué es Security Service Edge (SSE)?

- ¿Qué es un Cloud Access Security Broker (CASB)?

- ¿Qué es la seguridad Zero Trust?

- ¿Qué es Next Generation Secure Web Gateway (SWG)?

- ¿Qué es Data Loss Prevention (DLP)?

- ¿Qué es SD-WAN?

- What is Generative AI?

- ¿Qué es Remote Browser Isolation?

- ¿Qué es SSPM?

Episodio de bonificación 2: El cuadrante mágico para SSE y obtener SASE correctamente

Mike y Steve analizan el Gartner® Magic Quadrant™ para Security Service Edge (SSE), el posicionamiento de Netskope y cómo el clima económico actual afectará el viaje de SASE.

Cómo Netskope puede habilitar el viaje de Zero Trust y SASE a través de las capacidades del borde del servicio de seguridad (SSE).

Lea el blog

Adopte SASE y transforme su organización con información de los principales expertos en seguridad e infraestructura.

Más información

Explore el lado de la seguridad de SASE, el futuro de la red y la protección en la nube.

Learn about Security Service Edge

- Empresa

Le ayudamos a mantenerse a la vanguardia de los desafíos de seguridad de la nube, los datos y la red.

- Por qué Netskope

La transformación de la nube y el trabajo desde cualquier lugar han cambiado la forma en que debe funcionar la seguridad.

- Liderazgo

Nuestro equipo de liderazgo está firmemente comprometido a hacer todo lo necesario para que nuestros clientes tengan éxito.

- Partners

Nos asociamos con líderes en seguridad para ayudarlo a asegurar su viaje a la nube.

Netskope se enorgullece de participar en Vision 2045: una iniciativa destinada a crear conciencia sobre el papel de la industria privada en la sostenibilidad.

Descubra más

Netskope ha sido reconocido como Líder en el Gartner® Magic Quadrant™ de 2023 en SSE.

Obtenga el informe

Reproducir vídeo

Reproducir vídeo